株式会社ソフテックは、2022年4月1日に株式会社サイバーセキュリティクラウドに吸収合併されました。詳しくはこちら。

- Home

- SIDfm 脆弱性情報・リスク管理

- 導入事例

- [導入事例紹介]:国内大手電気通信事業者様(SIDfm XML)

[導入事例紹介]:国内大手電気通信事業者様

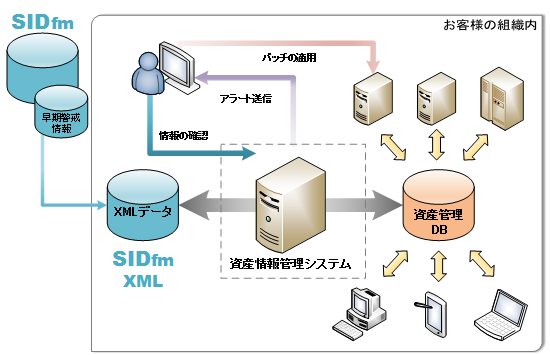

組織内の『資産情報管理システム』との連携に SIDfm XML ライセンスを利用。

現行の資産情報管理システムから発展したシステムとして、新たに構築するプロジェクトに SIDfm XML が採用されました。今までより格段に早く、正確に、かつ関連するものに絞って脆弱性情報をご利用者様に届けることが出来るようになり、お客様のシステムの資産情報と紐付いた脆弱性管理がより的確にそして具体的に行えるようになりました。

XML データで『資産情報管理システム』と連携

大企業のシステムでは、その組織内の資産となる端末やサーバ機器などの情報を把握し管理することは一般的に行われるようになりました。そういった資産情報と SIDfm が提供する脆弱性情報を相互参照させることで、脆弱性管理は新たな段階に発展しました。

より早く、脆弱性情報をご利用者様に

サイバーセキュリティ、情報セキュリティにおいて、可能な限り早く情報をキャッチすることは最大の重要課題の一つとなっています。SIDfm でもいち早くお客様へ情報をお届けする仕組みを構築し、ご提供を開始しています。

正確でわかりやすい脆弱性情報を

SIDfm の提供する脆弱性情報は、すべて「日本語」によるものです。ご利用者様に負担を強いることなくスムーズに情報をご利用いただけるように、弊社のエンジニアチームは日々考え工夫しています。

XML サンプルと資産データの例

SIDfm XML は、XML データとして以下のような内容を送信しています(抜粋)

<sid>

<sid_contents>

<sid_content id="17751" title="Oracle Java SE 5.0 に複数のセキュリティホール (2014/01)" release_date="2014/01/15 17:26" update_date="2014/01/15 17:26" revise_date="2014/01/15 17:27" risk="High" area="remote" summary="Oracle Java SE 5.0 は、実装上の原因で複数のセキュリティホールが存在します。これらのセキュリティホールを利用された場合、リモートから Web サービスのような Java アプリケーションなどを経由して、問題のある API へ細工されたデータを入力されることで、サンドボックスによる保護を迂回され情報漏洩・情報改竄・サービス停止の影響を受ける可能性があります。">

<sid_cvss_scores>

<sid_cvss_score cve="CVE-2013-5884" base_score="5" access_vector="network" access_complexity="low" authentication="none" confidentiality_impact="partial" integrity_impact="none" availability_impact="none" presence_of_exploit="no"/>

<sid_cvss_score cve="CVE-2013-5896" base_score="5" access_vector="network" access_complexity="low" authentication="none" confidentiality_impact="none" integrity_impact="none" availability_impact="partial" presence_of_exploit="no"/>

..(中略)..

</sid_cvss_scores>

<sid_related_stories>

<sid_related_story id="66269"/>

</sid_related_stories>

<sid_affect_systems/>

<sid_affect_applications>

<sid_affect_application application_id="158" name="Oracle Java SE JDK" application_version_id="3738" version="5.0"/>

<sid_affect_application application_id="156" name="Oracle Java SE JRE" application_version_id="2908" version="5.0"/>

</sid_affect_applications>

<sid_description>

<a href="http://www.oracle.com/technetwork/java/javase/overview/index.html">Oracle Java Runtime Environment (JRE)</a> は Java プログラミング言語で書かれたアプレットおよびアプリケーションを実行するのに必要なコンポーネントを提供します。<br>

<br>

Oracle Java SE 5.0 は、実装上の原因で複数のセキュリティホールが存在します。<br>

<br>

これらのセキュリティホールを利用された場合、リモートから Web サービスのような Java アプリケーションなどを経由して、問題のある API へ細工されたデータを入力されることで、サンドボックスによる保護を迂回され情報漏洩・情報改竄・サービス停止の影響を受ける可能性があります。<br>

<br>

また、ユーザが信頼されない Java アプレットや Java Web Start アプリケーションを実行することによって、同様にサンドボックスの保護を迂回され情報漏洩・情報改竄・サービス停止の影響を受ける可能性があります。<br>

<br>

Oracle Java Runtime Environment は、実装上の原因で複数のセキュリティホールが存在します。<br>

<br>

攻撃者にこれらのセキュリティホールを利用された場合、リモートから情報漏洩・情報改竄・サービス停止の影響を受ける可能性があります。<br>

<br>

..(中略)..

</sid_description>

<sid_references>

<sid_reference name="Common Vulnerabilities and Exposures (CVE)" url="http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-5884" id_number="CVE-2013-5884" title=""/>

<sid_reference name="Common Vulnerabilities and Exposures (CVE)" url="http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-5896" id_number="CVE-2013-5896" title=""/>

..(中略)..

</sid_references>

<sid_verifications>

<sid_verification name="Java のバージョンの確認方法">

<sid_verification_handling>

<code># [インストールパス]/java -version</code><br>

<br>

<br>

</sid_verification_handling>

</sid_verification>

</sid_verifications>

<sid_solutions>

<sid_solution name="Oracle">

<sid_solution_handling>

修正プログラムを適用してください。<br>

<br>

<b>Oracle Java SE Runtime Environment (JRE)</b><br>

..(中略)..

</sid_solution_handling>

</sid_solution>

<sid_solution name="ベンダーの対処方法を適用しない場合の回避方法">

<sid_solution_handling>

<li>適切な回避方法はありません。<br><br></li>

</sid_solution_handling>

</sid_solution>

</sid_solutions>

<sid_histories>

<sid_history date="2014/01/15" changes="コンテンツ 登録"/>

</sid_histories>

</sid_content>

</sid_contents>

</sid>

資産管理データベースには、以下の内容が含まれています。

- 資産コード:01234567

- 所属組織名:○○事業部

- 所有者名:△△太郎

- メールアドレス:taro@example.com

- ホスト名:apsrv01

- IPアドレス:192.168.1.1

- インストール済のアプリケーション名とバージョン情報

- Apache Struts 2.3.16.3

- Oracle Java SE JRE 5.0 update 22

脆弱性管理のフロー

- アプリケーション名とバージョン情報から資産情報管理システムで紐付けを行い、該当ホストの所有者へメールで脆弱性の対応が必要である旨のアラートを送信します。

- メールを受け取った所有者は、資産情報管理システムで脆弱性への対処方法を確認し、パッチの適用などにより該当ホストの脆弱性を解消します。

- 脆弱性が解消されたホストの資産情報は更新され、資産情報管理システムでは安全が確認された状態になります。

- SIDfm トップ

- SIDfm 概要と特長

- 情報を収集する技術

- 特定する技術

- 評価する技術

- 対処・修正

- 記録・管理機能

- SIDfm 製品体系

- 脆弱性 情報提供 製品

- SIDfm Biz/Group/XML

- 脆弱性 管理サービス 製品

- SIDfm VM

- SIDfm RA

- 料金とライセンス仕様

- SIDfm Biz, Grp, XML

- SIDfm VM

- SIDfm RA

- 技術情報、ヘルプ

- SIDfm 技術情報

- サポートセンター

- 取扱ソフトウェア一覧

- 導入事例

- 試用版の申請

- お問い合わせ