SRI とは

SRI(SIDfm Risk Impact)について

SRI とは、SIDfm RA においてホストのリスクを分析・評価するために使用される指標で、ホストへの脆弱性の影響を決定するための環境評価と現状評価を行うフレームワークとして機能します。SIDfm Risk Impact の略称で、弊社が脆弱性情報を長年提供してきて培ったノウハウが込められています。

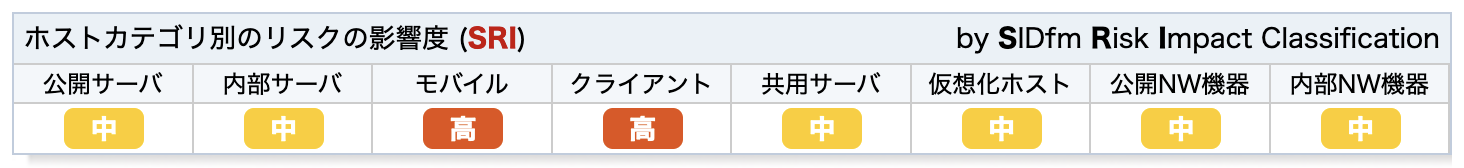

サーバの設置場所等の環境を考慮して「ホストカテゴリ」という概念を導入し、脆弱性の環境評価基準のプリセットを提供しました。予め、「ホスト」にホストカテゴリを設定することにより、当該ホストの個々の脆弱性が SRI レベルで表示されます。SIDfm RA では、SRI 指標による脆弱性の度合いの標準化を図り、リスク分析・評価における手間を省くように設計されています。これによってリスク評価と改善への優先付けが自動的に行われます。

なぜ、SRI が必要なのか?

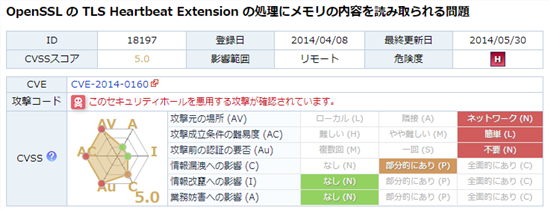

ホストにおけるリスクを分析・評価するにあたり、重要なパラメータの一つが影響範囲(環境評価と現状評価)です。特定のホストへの脆弱性の影響を判断するとき、多くの場合、現場の運用担当者によって暗黙的に決定されています。また、旧来からよく知られている CVSS (Common Vulnerability Scoring System) の仕組みでは、2014年4月に発覚した OpenSSL の脆弱性(いわゆる Heartbleed)のような脆弱性の影響を判定した場合に 実体に即したリスクとして正しく表現できていない、という問題がありました。

これは、CVSS の「基本評価基準」(攻撃元区分:AV、攻撃条件の複雑さ:AC、攻撃前の認証要否:Au、機密性への影響:C、完全性への影響:I、可用性への影響:A)が脆弱性そのものだけを雛形通りに客観的に評価していることに起因しています。実際に Heartbleed 問題への評価は仕組み上は正しく妥当であるのですが、「部分的に情報漏洩が発生する」ものが SSL そのものの根幹をなす「秘密鍵」であるということは CVSS の仕組みには反映されておらず、SSL の仕組み自体が破綻する脆弱性であるにも関わらず、CVSS スコアが低く算出されてしまいます。

こうした問題について、米国 CERT/CC Blog(2018年12月5日付記事)でも「CVSS を脆弱性対応の優先順位付けとリスクアセスメントに利用するのは誤用」であると指摘しており、影響範囲を正しく評価するためには CVSS では製品ベンダーなどが提供する「基本評価基準」以外の基準である「現状評価基準」や「環境評価基準」に対する評価をシステム管理者が各自行う必要があります。 ただし、これらの評価は多大な労力を伴うため、現実的には実施することが非常に困難です。

脆弱性の優先順位付けとして CVSS を使用する際の問題 (関連記事)

- 「CVSS」とはそもそも何か? 脆弱性対応の優先順位付けではない!?

- CERT/CC Blog(2018年12月5日付記事)「Towards Improving CVSS」

- 白書本文「TOWARDS IMPROVING CVSS」

「TOWARDS IMPROVING CVSS」白書本文 -- Executive Summary -- (邦訳)

J.M. Spring, E. Hatleback, A. Householder, A. Manion, D. Shick Contact: cert@cert.org December 2018

技術的な深刻度を測定するように設計されているにもかかわらず、Common Vulnerability Scoring System(CVSS)は脆弱性の優先順位付けとリスク評価に広く悪用されています。さらに、CVSSスコアリングアルゴリズムは(この目的のためには)形式的にも経験的にも正当化されません。 CVSS を「リスクスコア」として誤用していることは、自分がそれから学んでいると思っていたことを実は学ぶことができていないということを意味してます。計算式の設計上の問題から、その出力が信頼できないことが分かっています。したがって、CVSS は不適切です。この論文では、機能的な脆弱性の優先順位付けシステムがどのようになるのかを理解するための方法を示します。

CVSSの誤用は広まっているように見え、経験的に観察していくべきです。私たちは、誰が CVSS を使用、または誤用しているかについて体系的に気付いていません。例えば、米国政府や世界的なカード業界においては、直接的な脆弱性の優先順位付けとして CVSS Base スコアを誤って使用していますが、これがポリシーになる可能性があります。同様に単純な脆弱性の優先順位付けポリシーを持つ他の多くの組織が観察されています。いくつかの組織では、CVSS を優先順位付けへの複数の入力のうちの一つとして慎重に考えていますが、利用可能な証拠に基づいて我々の仮説を言うならば、誤用が広まっているということです。

SRI は、ホストの環境や、脆弱性の現状、製品の特性などによる影響を加味し、統一的に定義する仕組みとして生まれた指標です。 SIDfm RA はホスト登録時に、環境評価に値する「ホストカテゴリ」を選択することで自動的にそのホストにおける脆弱性の範囲と影響程度を計算しリスクの評価結果として出力します。

ホストカテゴリの定義

SIDfm RA における、環境評価基準のプリセットであるホストカテゴリは以下のように定義されています。 以下いずれかをホスト登録時に選択することで、自動的にその影響を鑑みてリスクの評価結果を返します。

|

公開サーバ信頼できない人間がアクセス可能なネットワークに配置された、信頼できる人間のみがログインできるシステム。 基本的にファイアウォールの外側や DMZ, クラウドにあるサーバシステムを意味します。 |

|

内部サーバ信頼できる人間や特定の人間のみアクセス可能なネットワークに配置された、信頼できる人間のみがログインできるシステム。 基本的にファイアウォールで保護された内側にあるサーバシステムを意味します。 |

|

共用サーバ信頼できない人間がアクセス可能なネットワークに配置された、信頼できない人間がログインできるシステム。 レンタルサーバのサービスを提供するシステムや、不特定なユーザにアカウントを発行する Web サービスを提供するシステムを意味します。 |

|

モバイル信頼できない人間がアクセス可能なネットワークに配置された、他システムへサービスを提供しないクライアントシステム。 Web の閲覧やドキュメントの作成などに使用し、公開無線 LAN などに接続するノートパソコンやタブレットを意味します。 |

|

クライアント信頼できる人間や特定の人間のみアクセス可能なネットワークに配置された、クライアントシステム。 Web の閲覧やドキュメントの作成などに使用し、外部への持ち出しを行わないノートパソコンやタブレットを意味します。 |

|

仮想化ホスト信頼できない人間がアクセス可能なネットワークに配置された、仮想サーバを提供する仮想サーバのホストシステム。 基本的に仮想サーバのハイパーバイザシステムの動作するシステムを意味します。仮想サーバの操作を行う Web インタフェースなどは評価の対象となりません。 |

|

公開NW機器信頼できない人間がアクセス可能なネットワークに配置された、ルータ・スイッチ・ファイアウォールなどのネットワーク機器。 |

|

内部NW機器信頼できる人間や特定の人間のみアクセス可能なネットワークに配置された、ルータ・スイッチなどのネットワーク機器。 |

SRI レベルの定義

ホストカテゴリによって環境評価が決まると、脆弱性が発見された時点で関連するホストの SRI レベルが判定されます。 SRI レベルは、ホストカテゴリによる環境評価と脆弱性情報の現状評価を組み合わせ、以下の基準によって決定します。

| SRI レベル | 評価基準 |

|---|---|

|

重大

|

SRI レベルが 高 もしくは 中 であり、かつ、以下を満たす場合

|

|

高

|

|

|

中

|

|

|

低

|

|

※詳細が不明なものに限り、情報源が設定したレベルが存在する場合はそれを踏襲する。

※対象プロダクトによっては、例外的な評価を行う場合がある。(例:Wireshark)

ホストカテゴリと SRI の関係性

ホストカテゴリと SRI には相互に関係性があります。多くの場合その関連性はパターン化されていますが、個々の脆弱性により特別ケースとして基準に該当しない場合もあります。 その場合には SIDfm RA では、補足情報として理由を示すコメントが表示されます。

よくある脆弱性として発生するケースを例に、ホストカテゴリとの関係性を以下に記載します。

| SRI レベル | ホストカテゴリ名 | 評価基準 |

|---|---|---|

|

重大

|

||

公開サーバ

|

個々の脆弱性により重大と判断したもの(高・中レベルからの引き上げ) | |

内部サーバ

|

個々の脆弱性により重大と判断したもの(高・中レベルからの引き上げ) | |

モバイル

|

個々の脆弱性により重大と判断したもの(高・中レベルからの引き上げ) | |

クライアント

|

個々の脆弱性により重大と判断したもの(高・中レベルからの引き上げ) | |

共用サーバ

|

個々の脆弱性により重大と判断したもの(高・中レベルからの引き上げ)もしくは以下の場合

|

|

仮想化ホスト

|

個々の脆弱性により重大と判断したもの(高・中レベルからの引き上げ) | |

公開NW機器

|

個々の脆弱性により重大と判断したもの(高・中レベルからの引き上げ) | |

内部NW機器

|

個々の脆弱性により重大と判断したもの(高・中レベルからの引き上げ) | |

|

高

|

||

公開サーバ

|

|

|

内部サーバ

|

|

|

モバイル

|

|

|

クライアント

|

|

|

共用サーバ

|

|

|

仮想化ホスト

|

|

|

公開NW機器

|

個々のアプライアンス製品、ネットワーク製品に依存する |

|

内部NW機器

|

個々のアプライアンス製品、ネットワーク製品に依存する | |

|

中

|

||

公開サーバ

|

|

|

内部サーバ

|

|

|

モバイル

|

|

|

クライアント

|

|

|

共用サーバ

|

|

|

仮想化ホスト

|

|

|

公開NW機器

|

個々のアプライアンス製品、ネットワーク製品に依存する | |

内部NW機器

|

個々のアプライアンス製品、ネットワーク製品に依存する | |

|

低

|

||

公開サーバ

|

|

|

内部サーバ

|

|

|

モバイル

|

|

|

クライアント

|

|

|

共用サーバ

|

|

|

仮想化ホスト

|

|

|

公開NW機器

|

個々のアプライアンス製品、ネットワーク製品に依存する | |

内部NW機器

|

個々のアプライアンス製品、ネットワーク製品に依存する |