CVSS とは

CVSS とは

共通脆弱性評価システム CVSS (Common Vulnerability Scoring System) は、情報システムのセキュリティホールを共通の指標で評価する仕組みです。CVSS は、FIRST

(Forum of Incident Response and Security Teams) の CVSS-SIG (Special Interest Group) で管理が行われており、SIDfm

は CVSS 3 および CVSS 2 を採用しています。また、SIDfm では「基本評価基準

(Base Metrics) 」「現状評価基準 (Temporal Metrics)」「環境評価基準 (Environmental Metrics)

」の3段階の基準の内、セキュリティホールそのものを評価するための基準である「基本評価基準 (Base Metrics)

」を採用しています。

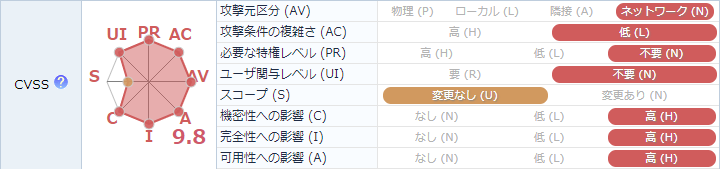

CVSS は、各評価項目を点数化し、最小の 0.0 から最大の 10.0 で表されます。「基本評価基準」の各評価項目を使用して計算した値を、一般に「CVSS

基本値」と称します。セキュリティホールの脆弱度としては、10.0 が最も危険な値となります。

脆弱性評価基準 (CVSS v3)

「攻撃」に関する基準

- 攻撃元区分(AV)

-

概要 セキュリティホール(攻撃対象コンポーネント)をどこから攻撃攻撃可能か示します。 英語表記(略記) Access Vector (AV) 評価 ネットワーク

(Network)攻撃対象をネットワーク経由でリモートから攻撃可能である

例えば、Webアプリケーションのセキュリティホールに対する攻撃等隣接

(Adjacent)攻撃対象に対してローカルネットワークや無線LANの電波の届く範囲などの隣接した環境から攻撃する必要がある

例えば、ローカル IP サブネット、IEEE 802.11、ブルートゥース等ローカル

(Local)攻撃対象をローカルな環境(シェル・アカウント)から攻撃する必要がある

例えば、ローカルアクセス権限での攻撃やインストーラに不正なライブラリを読み込ませる攻撃等物理

(Physical)攻撃対象へ物理的にアクセスし攻撃する必要がある

例えば、USB 経由の攻撃等 - 攻撃条件の複雑さ(AC)

-

概要 セキュリティホール(攻撃対象コンポーネント)の攻撃に必要な複雑度を示します。 英語表記(略記) Access Complexity (AC) 評価 低

(Low)特別な条件無しに、常に攻撃可能である 高

(High)攻撃が成功するかどうかは、攻撃者に制御不可能な条件に依存する。

攻撃前にいくつかの情報の収集が必要である

また攻撃対象システムが標準以外の設定になっている必要がある等 - 必要な特権レベル(PR)

-

概要 セキュリティホール(攻撃対象コンポーネント)の攻撃に必要な特権レベルを示します。 英語表記(略記) Privileges Required (PR) 評価 不要

(None)攻撃の前に権限を必要としない 低

(Low)攻撃者は一般ユーザレベルの権限を必要とする 高

(High)攻撃者は管理者レベルの権限を必要とする - ユーザ関与レベル(UI)

-

概要 セキュリティホール(攻撃対象コンポーネント)の攻撃に必要なユーザ関与レベルを示します。 英語表記(略記) User Interaction (UI) 評価 不要

(None)Web ページを閲覧する等のユーザインタラクション無しに悪用可能 要

(Required)セキュリティホールの悪用には、Web ページを閲覧する等の何らかのユーザインタラクションが必要 - スコープ(S)

-

概要 セキュリティホール(攻撃対象コンポーネント)を攻撃された際の影響範囲の広がりを示します。 英語表記(略記) Scope (S) 評価 変更なし

(Unchanged)影響範囲が攻撃対象コンポーネントのオーソリゼーションスコープ内である 変更あり

(Changed)影響範囲が攻撃対象コンポーネントのオーソリゼーションスコープを超えて広がる

「影響度」に関する基準

- 機密性への影響(C)、情報漏洩の可能性

-

概要 セキュリティホール(攻撃対象コンポーネント)が攻撃された場合の当該システム内の機密情報が漏洩する可能性を評価します。 英語表記(略記) Confidentiality Impact (C) 評価 なし

(None)情報漏洩の可能性はない 低

(Low)一部の機密情報が参照可能であり、一部のシステムファイルの参照が可能である 高

(High)機密情報が全て参照可能であり、重要なシステムファイル(メモリ、ファイル)が全て参照可能である - 完全性への影響(I)、情報改ざんの可能性

-

概要 セキュリティホール(攻撃対象コンポーネント)が攻撃された場合の情報改ざんの可能性を評価します。 英語表記(略記) Integrity Impact (I) 評価 なし

(None)情報改ざんの可能性はない 低

(Low)一部の情報が改ざん可能であり、一部のシステムファイルの改竄が可能である 高

(High)システム全体の情報改ざんが可能である

システムの保護機能を回避し、任意のファイルを改ざん可能である - 可用性への影響(A)、業務停止の可能性

-

概要 セキュリティホール(攻撃対象コンポーネント)が攻撃された場合の業務が遅延・停止する可能性を評価します。 英語表記

(略記)Availability Impact (A) 評価 なし

(None)業務妨害の可能性はない 低

(Low)リソース(ネットワーク帯域、プロセッサ、ディスクスペース等)の一部を枯渇させ、部分的な業務妨害の可能性がある 高

(High)業務妨害が可能である

システムの完全な停止が可能である

リソースを完全に枯渇させることが可能である

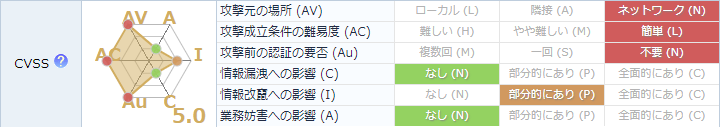

脆弱性評価基準 (CVSS v2)

「攻撃内容」に関する基準

- 攻撃元(AV)

-

概要 セキュリティホール(攻撃対象システム)をどこから攻撃攻撃可能か示します。 英語表記(略記) Access Vector(AV) 評価 ローカル

(Local)攻撃対象を物理的なアクセスやローカルな環境(シェル・アカウント)から攻撃する必要がある

例えば、USB 経由のアタックやローカルアクセス権限での攻撃が必要となる隣接

(Adjacent Network)攻撃対象に対してローカルネットワークや無線LANなどの隣接したネットワークから攻撃する必要がある

例えば、ローカル IP サブネット、IEEE 802.11、ブルートゥース等ネットワーク

(Network)攻撃対象をネットワーク経由でリモートから攻撃可能である

例えば、WebアプリケーションのセキュリティホールやRPCバッファオーバーフロー攻撃等 - 攻撃成立条件の難易度(AC)

-

概要 セキュリティホール(攻撃対象システム)を攻撃する際の難易度を示します。 英語表記(略記) Access Complexity(AC) 評価 難しい

(High)攻撃前に権限の昇格や情報収集が必要である

また攻撃対象システムが特定の設定になっている場合のみ攻撃可能であるやや難

(Medium)特定のユーザやグループのシステムにのみ攻撃可能である

攻撃前にいくつかの情報の収集が必要である

また攻撃対象システムが標準以外の設定になっている必要がある簡単

(Low)特別な条件無しに、常に攻撃可能である - 攻撃前の認証要否(Au)

-

概要 セキュリティホール(攻撃対象システム)を攻撃する際の認証の有無を示します。 英語表記(略記) Authentication(Au) 評価 複数回

(Multiple)複数回の認証が必要である 一回

(Single)一回の認証が必要である 不要

(None)認証の必要はなし

「影響度」に関する基準

- 機密性への影響(C)、情報漏洩の可能性

-

概要 セキュリティホール(攻撃対象システム)が攻撃された場合の当該システム内の機密情報が漏洩する可能性を評価します。 英語表記(略記) Confidentiality Impact(C) 評価 なし

(None)情報漏洩の可能性はない 部分的

(Partial)一部の機密情報が参照可能であり、一部のシステムファイルの参照が可能である 全面的

(Complete)機密情報が全て参照可能であり、重要なシステムファイル(メモリ、ファイル)が全て参照可能である - 完全性への影響(I)、情報改ざんの可能性

-

概要 セキュリティホール(攻撃対象システム)が攻撃された場合の情報改ざんの可能性を評価します。 英語表記(略記) Integrity Impact(I) 評価 なし

(None)情報改ざんの可能性はない 部分的

(Partial)一部の情報が改ざん可能であり、一部のシステムファイルの改竄が可能である 全面的

(Complete)システム全体の情報改ざんが可能である

システムの保護機能を回避し、任意のファイルを改ざん可能である - 可用性への影響(A)、業務停止の可能性

-

概要 セキュリティホール(攻撃対象システム)が攻撃された場合の業務が遅延・停止する可能性を評価します。 英語表記(略記) Availability Impact(A) 評価 なし

(None)業務妨害の可能性はない 部分的

(Partial)リソース(ネットワーク帯域、プロセッサ、ディスクスペース等)の一部を枯渇させ、部分的な業務妨害の可能性がある 全面的

(Complete)業務妨害が可能である

システムの完全な停止が可能である

リソースを完全に枯渇させることが可能である