Microsoft Exchange Server の脆弱性「ProxyShell」とは

[CVE-2021-34473, CVE-2021-34523, CVE-2021-31207]

2021.9.2 公開

2021.9.6 更新

2021.11.19 更新

2021.11.24 更新

2021.12.2 更新

2022.12.5 更新

概要

「ProxyShell」とは、DEVCORE に所属する Orange Tsai 氏によって発見された Microsoft Exchange Server に存在する複数の脆弱性で、 これらの脆弱性を組み合わせて利用されることによって、 Microsoft Exchange Server が動作するシステムは、リモートから認証無しに PowerShell コマンドを実行される可能性があります。 ProxyShell には次の CVE 番号が割り振られています。

- Explicit Logon 機能の処理に任意のバックエンドの URL へアクセスされる問題 (CVE-2021-34473 )

- Exchange PowerShell バックエンドの処理に他のユーザになりすまされる問題 (CVE-2021-34523 )

- Exchange PowerShell コマンドの処理に任意のファイルを上書きされる問題 (CVE-2021-31207 )

修正プログラムは、2021年4月および5月のセキュリティ更新プログラムを通じて提供されています。

既に悪用が確認されており、可能な限り早く修正プログラムを適用するように呼びかけられています。

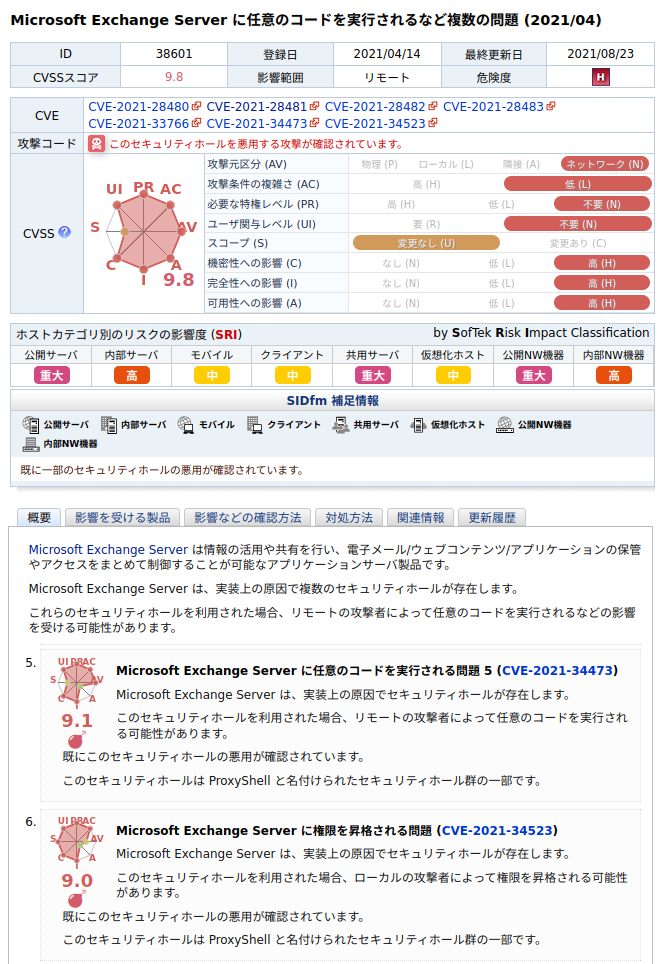

以下は、SIDfm RA 脆弱性管理ツールでの当該脆弱性情報の画面を表示したものです。

経緯

2021年4月に行われたハッキングコンテスト Pwn2Own 2021 において Orange Tsai 氏の所属する DEVCORE チームは、(当時の認定では) 認証迂回とローカルでの権限昇格を組み合わせることで Microsoft Exchange Server の完全な乗っ取りに成功しました。 この成果により、DEVCORE チームは 20 万ドルの賞金を獲得しています。

マイクロソフト社は2021年7月13日(現地時間)、ProxyShell に関連する CVE 番号のセキュリティアップデートガイドを公開し、既に2021年4月および5月のセキュリティ更新プログラムで問題が修正されていたことを明らかにしました。

2021年8月に開催された DEF CON 29 や Black Hat USA 2021 での手法の詳細の公開後、脆弱な Microsoft Exchange Server の探索が活発化。 2021年8月21日には米国の国土安全保障省 (DHS) サイバーセキュリティ・インフラセキュリティ庁 (CISA) が、影響を受ける Microsoft Exchange Server に直ちにパッチを適用するよう緊急の 要請 を出しています。またランサムウェア集団「LockFile」を含む複数の脅威アクターによる悪用も 報告 されています。

背景

ここでは ProxyShell を理解するために必要な Microsoft Exchange Server の機能や動作について簡単に説明いたします。

クライアントアクセスサービス

クライアントアクセスサービス は 「内部および外部のクライアント接続に対して認証サービスとプロキシサービスを提供」するフロントエンドサービスです。 POP3/IMAP4/SMTP クライアントや Web クライアント (HTTP/HTTPS) などから様々なリクエストを受け付け、リクエストの分類に応じて適切なバックエンドに転送する機能を持っています。 (クライアントサービスついては「ProxyLogon is Just the Tip of the Iceberg 」の「Where to Focus?」にわかりやすい図がありますので、是非そちらをご参照ください。)

HTTP/HTTPS リクエストの処理について

Web クライアントやモバイルデバイスなどから HTTP/HTTPS リクエストを受けた場合のおおまかな挙動は次のようになります。

- フロントエンドサービスはクライアントからの HTTP リクエストを解析しバックエンドへ転送します

- バックエンドサービスはフロントエンドサービスから転送された HTTP リクエストを受信します

- フロントエンドサービスとバックエンドサービスの間の内部情報は HTTP ヘッダによって同期されます

脆弱性の詳細

Explicit Logon 機能の処理に任意のバックエンドの URL へアクセスされる問題 (CVE-2021-34473 )

Explicit Logon 機能は、指定したユーザのカレンダーやメールボックスをブラウザのウィンドウに表示するための機能です。 次のような URL で指定します。

https://exchange/OWA/user@orange.local/Default.aspx

クライアントから送信された HTTP リクエストがフロントエンドサービスで Explicit Logon リクエストに分類されると、

Exchange Server はリクエストをバックエンドサービスへ転送する前に、リクエスト URL の正規化を行いメールボックスのアドレス (上記の例では user@orange.local) を削除します。

クライアントアクセスサービスの自動検出サービスではメールボックスのアドレスをクエリストリングで指定できることに加え、

Exchange Server はメールボックスのアドレスのチェックを適切に行わないため、

クエリストリングで指定するメールボックスのアドレスに URL の一部を含めることによって、URL の正規化処理を通じてリクエストの URL を部分的に削除できます。

(下記の例では /autodiscover/autodiscover.json?@foo.com が削除されます。)

https://exchange/autodiscover/autodiscover.json?@foo.com/?&

Email=autodiscover/autodiscover.json%3f@foo.com

最終的にフロントエンドサービスは、下記のように変更された URL のバックエンドサービスにリクエストを転送します。

https://exchange:444/?&

Email=autodiscover/autodiscover.json%3f@foo.com

なおバックエンドサービスへのアクセスは NT AUTHORITY/SYSTEM ユーザ (以下、SYSTEM ユーザとします) で行われます。

Exchange PowerShell バックエンドの処理に他のユーザになりすまされる問題 (CVE-2021-34523 )

Exchange PowerShell Remoting は、メールの送受信や構成の変更などのタスクを可能にするためのコマンドラインインタフェースです。

前項の「CVE-2021-34473」を悪用することによって、攻撃者は Exchange PowerShell バックエンドへ直接アクセスできるようになりますが、SYSTEM ユーザはメールボックスを持っておらず、Exchange PowerShell Remoting の機能を悪用できません。

Exchange Server において、フロントエンドサービスとバックエンドサービスの間では、ユーザの識別情報を X-CommonAccessToken ヘッダでやりとりしていますが、

フロントエンドサービスは X-CommonAccessToken ヘッダをブラックリストに登録しており、外部からのリクエストにこのヘッダを追加したとしても、

バックエンドサービスに転送されるリクエストにこのヘッダはコピーされません。このため、このヘッダによるユーザの偽装はできません。

しかしながら Exchange PowerShell バックエンドは、X-CommonAccessToken ヘッダが無い場合に、

バックエンドサービスへのリクエストに含まれるクエリストリングの X-Rps-CAT パラメータからユーザを識別しようとします。

これを悪用し任意のユーザになりすます脆弱性が「CVE-2021-34523」となります。

攻撃者は、リクエストの X-Rps-CAT パラメータに Exchange Server の管理者を指定した上で CVE-2021-34473 を悪用し、Exchange PowerShell バックエンドへアクセスすることによって Exchange Server の管理者になりますし、Exchange PowerShell コマンドを実行する可能性があります。

Exchange PowerShell コマンドの処理に任意のファイルを上書きされる問題 (CVE-2021-31207 )

New-MailboxExportRequest コマンドは、ユーザのメールボックスを特定のパスにエクスポートするコマンドですが、エクスポート先のパスの制限を適切に行っていないため、メールボックスを任意のパスにエクスポートされる脆弱性が「CVE-2021-31207」となります。

脆弱性の利用

これらの一連の脆弱性を組み合わせて利用されることによって、Exchange Server を不正に操作するための WebShell を配置される可能性があります。具体的には次のような手順を踏むようです。

- まずエンコードされた WebShell を SMTP 経由で標的のメールボックスへ送付します。

- 「Explicit Logon 機能の処理に任意のバックエンドの URL へアクセスされる問題 (CVE-2021-34473)」を利用し、認証を迂回して Exchange PowerShell バックエンドにアクセスします。 (なおアクセスは SYSTEM ユーザとして行われます。)

- 「Exchange PowerShell バックエンドの処理に他のユーザになりすまされる問題 (CVE-2021-34523)」を利用し、Exchange Server の管理者になりすまします。

- 「Exchange PowerShell コマンドの処理に任意のファイルを上書きされる問題 (CVE-2021-31207)」を利用し、WebShell を含むメールボックスを webroot にエクスポートします。

- webroot の WebShell を実行します。

影響を受ける環境

2021年5月のセキュリティ更新プログラムを適用していない Microsoft Exchange Server は ProxyShell の影響を受けます。 影響を受ける Microsoft Exchange Server のバージョンは以下のとおりです。

- Microsoft Exchange Server 2013 Cumulative Update 23

- Microsoft Exchange Server 2016 Cumulative Update 19

- Microsoft Exchange Server 2016 Cumulative Update 20

- Microsoft Exchange Server 2019 Cumulative Update 8

- Microsoft Exchange Server 2019 Cumulative Update 9

マイクロソフト社から Microsoft Exchange Server のバージョンを確認する方法が公開されています。詳細については 「Exchange Server のビルド番号とリリース日 」を参照してください。 (2021年9月6日 追加)

対策

修正プログラム

2021年5月および2021年4月のセキュリティ更新プログラムで問題は修正されています。

- CVE-2021-34473 : 2021年4月の KB5001779 で修正

- CVE-2021-34523 : 2021年4月の KB5001779 で修正

- CVE-2021-31207 : 2021年5月の KB5003435 で修正

最新のセキュリティ更新プログラムを適用してください。

確認されている悪用事例

Kevin Beaumont 氏は同氏の個人的なハニーポットで検出した結果から、「LockFile」と呼ばれるランサムウェア集団を含む複数の脅威アクターが ProxyShell を大規模に悪用していると 主張 しています。また Huntress 社の John Hammond 氏は、4000 を超える Exchange server の調査を行い、200 以上の Web Shell を発見したと 述べて います。

LockFile による悪用

シマンテックは 報告 の中で、 「LockFile」と呼ばれるランサムウェア集団が、標的のネットワークへアクセスするにあたり、Microsoft Exchange Server を足掛かりにしていると述べています。 当初はどのようにして Microsoft Exchange Server を侵害しているのかについては明らかでないとされていましたが、その後のサードパーティの調査によって、ProxyShell の悪用であることが判明しました。 余談ですが、LockFile は Active Directory ドメインコントローラの制御を奪うために PetitPotam を利用します。 (PetitPotam については弊社ブログエントリ「Windows ホストに NTLM 認証の試行を強制する「PetitPotam」とは」を是非ご参照ください。)

Conti による悪用

ソフォス社は「Conti」ランサムウェア集団による攻撃を調査する中で、標的とする組織のネットワークへアクセスするために ProxyShell を悪用していたことが明らかになったと 報告 しています。

(2021年9月6日 追加)

UNC2980 など複数の UNC グループによる悪用

FireEye 社は、ブログ のリリース時点 (2021年9月3日) において ProxyShell の脆弱性を悪用する 8 つの UNC グループが確認されており、 その中のひとつで 2021年8月から追跡されている「UNC2980」は、サイバースパイ活動を行っていると考えられ、現時点での信頼性は低いものの、中国からオペレーションを行っていると疑われている、としています。

(2021年9月6日 追加)

(2022年12月5日 更新)

Tortilla による悪用

Cisco Talos の Chetan Raghuprasad 氏と Vanja Svajcer 氏は、Tortilla が Babuk ランサムウェアの投下に ProxyShell を利用していたと 述べて います。

(2021年11月19日 追加)

イラン政府の支援を受けた APT グループによる悪用

米国の国土安全保障省 (DHS) サイバーセキュリティ・インフラセキュリティ庁 (CISA) と連邦捜査局 (FBI)、オーストラリアサイバーセキュリティセンター (ACSC)、および英国の国家サイバーセキュリティ・センター (NCSC) は2021年11月17日、 共同セキュリティアドバイザリ を公表しました。 そのアドバイザリでは、イラン政府の支援を受けた APT グループが少なくとも2021年10月から ProxyShell (CVE-2021-34473) を悪用していた、とされています。 米国の重要なインフラセクタのみならず、オーストラリアの組織も標的とされました。

(2021年11月19日 追加)

中東での SQUIRRELWAFFLE 関連の侵入で悪用

トレンドマイクロ社は中東でのマルウェアファミリ 「SQUIRRELWAFFLE 」 に関連する侵入を調査し、全ての侵入で ProxyLogon や ProxyShell の影響を受けるオンプレミスの Microsoft Exchange Server が起点となっていた、と述べています。

SQUIRRELWAFFLE はスパムキャンペーンを通じて拡散するマルウェアローダです。Qakbot や Cobalt Strike を投下するためにも使用されます。 SQUIRRELWAFFLE は、メールメッセージ受信者の警戒心を緩めさせるために、既存のメールツリーに返信する形で悪意のあるメールメッセージを送信します。

今回の件で攻撃者は、ProxyLogon や ProxyShell を悪用することで、組織の Microsoft Exchange Server のメールボックスからメールメッセージを送信していました。 これにより悪意のあるメールメッセージは、組織のメールゲートウェイによる検閲を受けずに受信者に届いていました。 また悪意のあるメールメッセージは外部のメールサーバを経由しないため、届いたメールメッセージの経路を確認することで不審かどうか判断することもできませんでした。

(2021年11月24日 追加)

BlackByte による悪用

Red Canary 社の Harrison Van Riper 氏は「BlackByte」ランサムウェア集団が標的とした組織へ Web Shell を投下するために ProxyShell を悪用していたと 述べて います。 Web Shell は、いわゆるマルウェアであり、攻撃者に攻略されたシステムへインストールされます。Web Shell をインストールされることにより、そのシステムは HTTPS 経由で攻撃者に操作されるシステムとなり、完全に乗っ取られた状態となります。

(2021年12月2日 追加)

更新履歴

-

2021年09月02日

- 新規公開

-

2021年09月06日

- 「影響を受ける環境」に Microsoft Exchange Server のバージョンの確認方法を追加しました。

- 「確認されている悪用事例」に「Conti による悪用」を追加しました。

- 「確認されている悪用事例」に「UNC2980 など複数の UNC グループによる悪用」を追加しました。

-

2021年11月19日

- 「確認されている悪用事例」に「Tortilla による悪用」を追加しました。

- 「確認されている悪用事例」に「イラン政府の支援を受けた APT グループによる悪用」を追加しました。

-

2021年11月24日

- 「確認されている悪用事例」に「中東での SQUIRRELWAFFLE 関連の侵入で悪用」を追加しました。

-

2021年12月02日

- 「確認されている悪用事例」に「BlackByte による悪用」を追加しました。

-

2022年12月05日

-

「確認されている悪用事例」の「UNC2980 など複数の UNC グループによる悪用」において、FireEye 社のブログ記事へのリンクが切れていたため、Mandiant 社の記事のリンクに置き換えました。

-

「確認されている悪用事例」の「UNC2980 など複数の UNC グループによる悪用」において、FireEye 社のブログ記事へのリンクが切れていたため、Mandiant 社の記事のリンクに置き換えました。

参照

- Orange Tsai, "A New Attack Surface on MS Exchange Part 3 - ProxyShell!," DEVCORE, Aug 22, 2021.

- Orange Tsai, "ProxyLogon is Just the Tip of the Iceberg," Black Hat, Aug 5, 2021.

- "From Pwn2Own 2021: A New Attack Surface on Microsoft Exchange - ProxyShell!," Zero Day Initiative, Aug 18, 2021.

- "Microsoft Exchange Server Remote Code Execution Vulnerability," Microsoft Security Update Guide, Jul 13, 2021.

- "Microsoft Exchange Server Elevation of Privilege Vulnerability," Microsoft Security Update Guide, Jul 13, 2021.

- "Microsoft Exchange Server Security Feature Bypass Vulnerability," Microsoft Security Update Guide, May 11, 2021.

- Lawrence Abrams, "Microsoft Exchange servers scanned for ProxyShell vulnerability, Patch Now," Bleeping Computer, Aug 7, 2021.

- Lawrence Abrams, "Microsoft Exchange servers are getting hacked via ProxyShell exploits," Bleeping Computer, Aug 12, 2021.

- Lawrence Abrams, "Microsoft Exchange servers being hacked by new LockFile ransomware," Bleeping Computer, Aug 21, 2021.

- Sergiu Gatlan, "CISA warns admins to urgently patch Exchange ProxyShell bugs," Bleeping Computer, Aug 23, 2021.

- "Urgent: Protect Against Active Exploitation of ProxyShell Vulnerabilities," Cybersecurity and Infrastructure Security Agency, Aug 21, 2021.

- Kevin Beaumont, "Multiple threat actors, including a ransomware gang, exploiting Exchange ProxyShell vulnerabilities," DoublePulsar, Aug 21, 2021.

- Ravie Lakshmanan, "WARNING: Microsoft Exchange Under Attack With ProxyShell Flaws," The Hacker News, Aug 22, 2021.

- John Hammond, "Microsoft Exchange Servers Still Vulnerable to ProxyShell Exploit," Huntress, Aug 19, 2021.

- Dustin Childs, "Pwn2Own 2021 - Schedule and Live Results," Zero Day Initiative, Apr 6, 2021.

- Jan Kopriva, "ProxyShell - how many Exchange servers are affected and where are they?," SANS Internet Storm Center, Aug 9, 2021.

- Ionut Arghire, "CISA Warns Organizations of ProxyShell Attacks on Exchange Servers," SecurityWeek, Aug 23, 2021.

- Eduard Kovacs, "Microsoft Exchange Servers in Attacker Crosshairs," SecurityWeek, Aug 9, 2021.

- Eduard Kovacs, "At Least 30,000 Internet-Exposed Exchange Servers Vulnerable to ProxyShell Attacks," SecurityWeek, Aug 10, 2021.

- Eduard Kovacs, "Hackers Deploying Backdoors on Exchange Servers via ProxyShell Vulnerabilities," SecurityWeek, Aug 13, 2021.

- The Exchange Team, "ProxyShell vulnerabilities and your Exchange Server," Microsoft Exchange Team Blog, Aug 25, 2021.

- Sean Gallagher, Peter Mackenzie, "Conti affiliates use ProxyShell Exchange exploit in ransomware attacks," SOPHOS NEWS, Sep 3, 2021.

-

Adrian Sanchez Hernandez, Govand Sinjari, Joshua Goddard, Brendan McKeague, John Wolfram, "PST, Want a Shell? ProxyShell Exploiting Microsoft Exchange Servers," FireEye Threat Research Blog, Sep 3, 2021. - Chetan Raghuprasad, Vanja Svajcer, "Microsoft Exchange vulnerabilities exploited once again for ransomware, this time with Babuk ," Cisco Talos Blog, Nov 3, 2021.

- "Alert (AA21-321A) Iranian Government-Sponsored APT Cyber Actors Exploiting Microsoft Exchange and Fortinet Vulnerabilities in Furtherance of Malicious Activities," Cybersecurity & Infrastructure Security Agency, Nov 17, 2021.

- Mohamed Fahmy, Sherif Magdy, Abdelrhman Sharshar, "Squirrelwaffle Exploits ProxyShell and ProxyLogon to Hijack Email Chains," Trend Micro Research, News, and Perspectives, Nov 19, 2021.

- Edmund Brumaghin, Mariano Graziano, Nick Mavis, "SQUIRRELWAFFLE Leverages malspam to deliver Qakbot, Cobalt Strike ," Cisco Talos Blog, Oct 26, 2021.

- Harrison Van Riper, "ProxyShell exploitation leads to BlackByte ransomware," The Red Canary Blog, Nov 30, 2021.

- ADRIAN SANCHEZ HERNANDEZ, GOVAND SINJARI, JOSHUA GODDARD, BRENDAN MCKEAGUE, JOHN WOLFRAM, "PST, Want a Shell? ProxyShell Exploiting Microsoft Exchange Servers," MANDIANT THREAT RESEARCH, Sep 2, 2021.